昨夜は午前2時に再度就寝、どうにか7時前に起床。今朝もこんな感じの朝の景色。

今朝も8時からキーノート開始。最初のセッションはこんな話。

最初の方は、自社と自分の宣伝ばかりでちょっと退屈したのだが、要は、クラウドに限らず、セキュリティ屋は常に経営視点で考えろということが言いたかったようだ。米国のコンファレンスのキーノートでこの話は、いまさら感が強いのだが、イノベーションのスピードがどんどん上がる中、新しい物をいちはやく取り込んでいくことがビジネスの成功に繋がるのだとすれば、それを前提にしつつ、リスクをどうそのメリットと引き合うくらいまで押さえ込むかという思考パターンがセキュリティ屋には必須になる。要は、これまで以上にそれが重要になってきたということなのだろう。質問で、経営者とのコミュニケーションの極意はあるのかと聞かれて、とにかくまず話を聞いて、聞いて、聞いて、相手が話し飽きてから要点を押さえた質問をしろ・・・と答えていたのは印象的だ。どこの国でもお偉方の扱いは同じらしい。

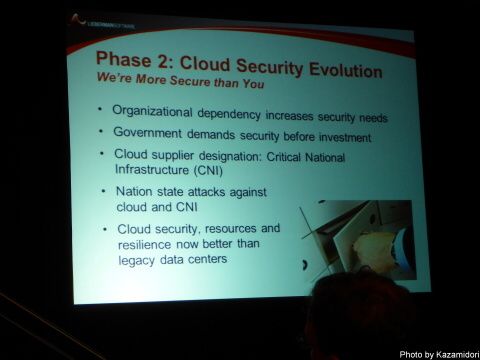

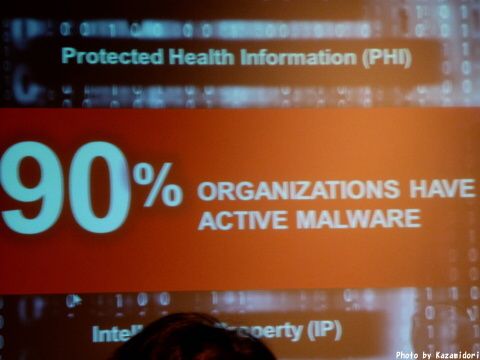

二つ目の話は、いわゆるAPTからクラウドインフラをどう守るかという話。企業や政府のシステムがクラウド事業者に集積するとなれば、そこが主要なターゲットになることは自明である。インターネットはすでに重要インフラとして位置づけられているわけだが、その上でサービスのネットワークを提供するクラウドもまた重要インフラのひとつとなりつつある。

(本来の)クラウドの特性を考えれば、標的となるデータやシステムはその地理的な、もしくはネット上のアドレスとしてのロケーションを特定しにくい。これは攻撃者にとっての難易度を上げる。そういう意味では表玄関からの攻撃は難しくなるだろう。なので、攻撃者は、事業者の管理システムに狙いを定めることになる。管理システムにアクセスできれば、物理的なロケーションは関係なくなるからである。たとえば、勝手に仮想マシンのスナップショットを取得して取り出すことも可能だ。とりわけ、裏で国家が関与しているような攻撃では、従業員へのソーシャルエンジニアリングあたりから始まって、社内の管理システムに侵入するための様々な攻撃が実行されることになるだろう。これまで仮想化システム、いわゆるハイパーバイザの脆弱性などが取りざたされてきたが、これらを攻撃するよりも、管理システムを狙った方が技術的な敷居は低いし、攻撃者にとってのリスクも少ない。ネットから隔離されたシステムに忍び込む方法は、既に有名になったいくつかのマルウエアで実証済みである。100%隔絶されたシステムと異なり、クラウド事業者の管理ネットワークはシステムを通じて間接的にネットと繋がっている。一旦入り込んでしまえば、そこから外に出る方法は比較的簡単に見つけられるだろう。これらを考えると、管理システムとその関係部署はクラウド事業者が最もセキュリティに力を入れるべき場所のひとつとなる。たとえ、それが他のネットワークと切り離されていたとしても、侵入する切り口は少なくないからである。従って、クラウド事業者のセキュリティ認証などにおける重点監査項目としても位置づけられるべきだろうと思うのだ。

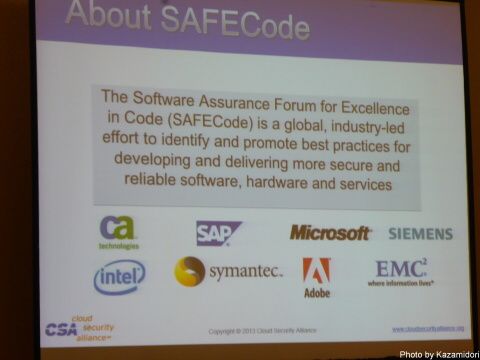

そのあとのブレークアウトセッションでは、開発系の話をちょっと聞いた。CSAとSAFECodeという団体が共同で出したクラウド開発ガイドの紹介セッション。ソフトウエア開発のセキュリティという意味では、他の開発と基本は同じだ。しかし、マルチテナント環境や、様々なリソースを共用するクラウド環境において特に注意すべきことも多い。

そういう意味では、クラウドやモバイルアプリケーションの開発者は一読しておくのがいいだろう。

さて、今日のお昼は自前のランチなので、ちょっと近場のデニーズまで出かけてみた。最近、ネットワーキングランチをなくしたり減らしたり、有償にしたりするコンファレンスが増えてきている。ちょっと寂しい感じもするが、毎日同じような(しかも、それほど美味しくない)料理を喰わされることを思うと、このほうがマシな気もする。

昼飯はサラダで軽く済ませた・・・のだが、このあと展示会場でデザートと飲み物が出たので、ケーキをつまんでしまったから、カロリー的にはあまり軽くなくなってしまった。

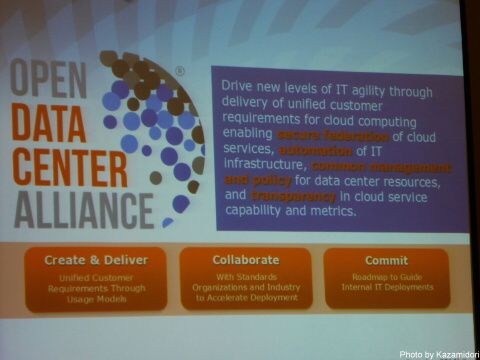

午後のセッションでは、Open Data Center Alliance (ODCA)という団体の取り組みを聞いた。ステアリングメンバーとして日本の某超大手SI(@江東区)が入っている。先行している会社が独走してどんどん新しい仕組みを作り込んでいくクラウドの世界だが、結果、ユーザはこうした先行企業にロックインされてしまう。事業者間でユーザが簡単にシステムを移行できたり、異なる事業者やオンプレミスにシステムを分散、バックアップしたりということを容易にするためには、事業者間の互換性が不可欠だ。そういう視点では面白い取り組みなのだが、先行企業のスピードが速すぎて、いまひとつうまくいっていない感じがする。クラウドのスピード感についていけていない感じだ。面白いなと思ったのは、ユーザに対してクラウド事業者へのRFPを作成するツールを配り、共通の仕様を要求させようという試みだ。いくつか大手のユーザ企業もメンバーに加わっているのだが、まだまだこれも道半ば、といった印象である。

次に聞いたのが、いわゆるクラウドインテグレーション(CI)の話である。自分たちの業務に最適のSaaSとオンプレミスのシステムを組み合わせて、いわゆるハイブリッドクラウドなシステムを構築するというのは、もともとクラウドの大きなコンセプトの一つである。しかし、多様なAPIやサービス事業者の柔軟性の問題等、様々あってなかなか技術的には難しい。実際に構築した事例を聞けるのは面白い。社内のIDMやデータベースとESBを介してクラウドサービスを接続し、SAMLのSSOで認証統合して利用するパターンの実際の実装モデルを見たのはこれが初めてである。

ちなみに、米国ではユーザのSaaS利用率がかなり高い。IaaSに偏っている日本とは大きく違う点だ。そもそもクラウドの発想はSaaS, PaaSなどの上のレイヤから生まれてきたのだが、日本はベンダ主導でそれがねじ曲げられてしまっているように思う。もう一つは、日本企業が使えるまともなSaaSが、SalesForceくらいしかないこともある。国内事業者がIaaS偏重になってしまっているので、有力な国内SaaSが生まれないからだろう。そういう意味で日本のユーザ企業は損をしていると思う。

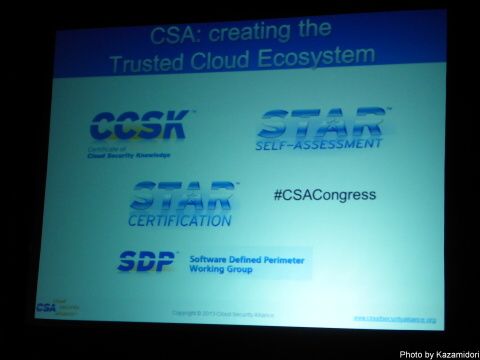

さて、二日間のコングレスも大詰め、最後のクロージングキーノートセッション。でも、目玉のスピーカーの到着が遅れて、順番入れ替え。先にあったのが、最近CSAが始めた、Software Defined Perimeter (SDP)の話である。Jim Reavisとこのプロジェクトを進めているBob Floresの対話形式でのセッション。SDPは、これまでのようにファイアウォールのような物理的な(固定された)境界防御ではなく、ソフトウエア的に制御された動的な境界で攻撃から防御しようという、チャレンジングな取り組みである。たとえば、NACのような仕組みをインターネット上のクラウドにまで広げようというような話だ。まだまだコンセプトの段階で、技術的な課題は多いのだが、面白そうなプロジェクトである。現在、ボランタリーな参加者を募っているところなので、興味がある人は参加してみるといいだろう。

最後を締めたのが、元NASAのセキュリティ責任者だった、Chris Kempである。飛行機が遅れたため、ぎりぎりの到着となった。(Jimがロケットで飛んでこないのか・・・と冗談を言う一幕も・・・)

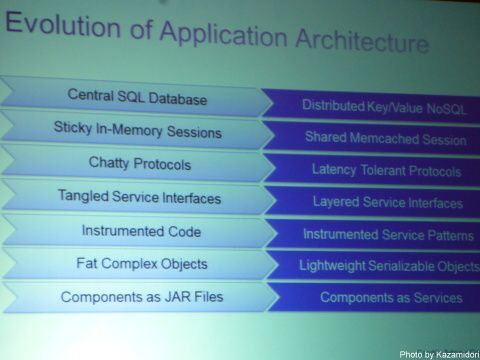

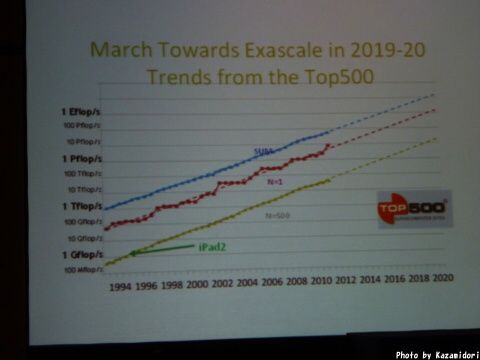

NASAのような、日々、Nation Sponsoredな相手からの攻撃に曝されている組織でのセキュリティ対策の実際の話をあれこれとしてくれた。対策の項目そのものは基本的だが、相当な緻密さを要求されるという印象である。NASAのシステムはその性質上、プライベートながら巨大なクラウドの塊である。こうしたクラウドと従来型システムの性質の違いを示してくれたのが下のスライドだ。

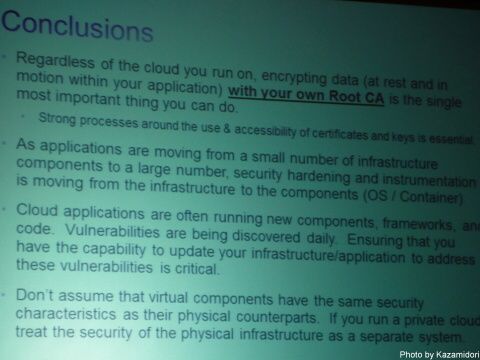

最後の結論がちょっと興味深い。電子証明書(公開鍵)認証を使うなら、Root CAは自前で立てて管理しろという。PKI屋が聞いたら髪の毛を逆立てそうだが、考えて見れば内部のシステムの認証に民間CAの証明書は不要だ。おまけに、CAそのものが攻撃される事例も少なくない。そういう意味では、こうした重要なシステムの認証にPKIフレームワークを使う場合は、自前Rootはありだと思う。

他にもクラウドを意識した話がいくつか書かれている。実際に、これらを実行するにはそれなりのリソースが必要であることは間違いないが、重要インフラや国家的な研究機関のようなところでは、それが必要なのだろうと思う。それは、今後、重要なインフラに位置づけられていくであろう、クラウド事業者も同じだ。

さて、そんな感じでイベントは終了。三々五々・・・となる。

今日は結構疲れた。例によって部屋に帰って寝てしまい、10時過ぎに起きて目が冴えてしまっているのだが、まぁ、もう時差ぼけを気にする必要も無いので、体が要求するままに行動しておこう。

明日は一日フリーなので、またシーワールドに行ってみるつもりだ。