逃れられず・・・を実感した本日。(苦笑)とりあえず、朝はゆっくり起きて、ベランダで深呼吸。目の前に、いつものようにクルーズ船が停泊中。

毎回見るたびに、いつか、こんな船で旅してみたいものだと思うのだけれど、まだまだ先の話になりそうである。

とりあえず、目覚ましにカイルア桟橋あたりまで散歩してみる。

帰りにコンビニで朝飯のサラダを買いだして、部屋で食う。それから、ちょっと一仕事・・・のつもりが、このところ話題のWPA2脆弱性の論文にハマって、結局、昼過ぎまで読みふけってしまった。

FBには書いたのだが、要はこういうことらしい。

つまりは、MiTM(異なるチャンネルにMac偽装した偽APを置く方法)で、クライアントとAPのハンドシェイクに介入することで、AP側の鍵のインストールを遅らせた上で、クライアントから暗号化されたパケットをいくつか受け取る。パケットの内容によっては(既知のパケットなら)、暗号化に使用されるキーストリーム(乱数列)の最初の部分を取得できる。そこで、ハンドシェイクを途中からやり直して(WPA2の仕様で可能)同じ暗号鍵を再インストールさせ、シーケンスをリセットすることで、次のパケットが同じキーストリームで暗号化されるようになる。つまり、解読できるようになる。これでは、1パケットしか、解読できないが、これを使って、さらに鍵の再インストールを発生させるなどすれば、場合によっては鍵そのものを取得できる可能性もある。

最もヤバいのは、Linuxの一部とそれを使ったAndroidの一部では、この攻撃の副作用でオールゼロの鍵がインストールされてしまうという脆弱性があること。これは、完全ストリームを解読できることを意味する。

解決策は、WPA2の仕様に逆らって、ハンドシェイク中のメッセージ再送を受け付けなくすることか。WindowsとiOSはもともとこの仕様らしい。(WPA2的には違反)Linuxについては、ゼロキーのバグを解消する必要がある。

つまり、WPA2の脆弱性そのものへの攻撃は比較的難易度が高い上、MiTMもしくは、通信妨害(による再送を引き起こす)といったことが必要、かつ、キーストリームの取得には、パケットの内容が既知(もしくは推測可能)であることが必要と、必ずしも常に成功するわけではない。

一方、Linuxとそれをベースに作られたOSに関しての問題は、WPA2の脆弱性よりも、その実装のバグでゼロキーがインストールされてしまうことが問題。こっちは極めて深刻な影響が出るので、ただちに対処が必要ということで、世間的には、この二つの問題がごっちゃになっている気がする。

などと、FBに書いていたら、かなり疲れた。

結局、午前中にやる予定の仕事に手が着かず、昼飯を海辺のバーで食いながら、片付ける羽目になってしまう。そんなことをして、午後3時過ぎに、とりあえず仕事を片付けて、さて、どうしようかと考え、ちょっとお山の天気を伺いに行ってみた。天気がよければ、星空でも見ようかと思ったのだが、なにやらマウナケアの山頂より高い高層に雲が出てしまっていて簡単には晴れそうにない。しかも、山の方はかなりの強風。

仕方がないので宿に帰って飲む(笑)ことにした次第。とりあえず、5時半ごろに宿に戻り、バーに行って腰を据える。

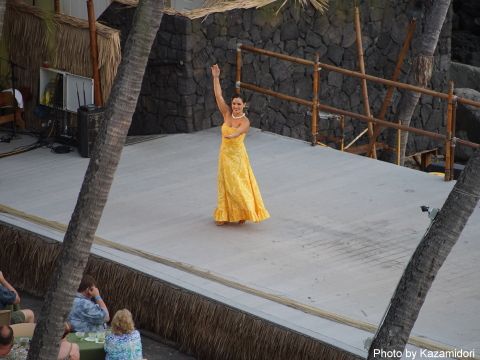

ホテルの庭では、今日もLUAU(ポリネシアンショー)が開かれている。

今日もいい感じの夕暮れ。お酒が進む。(笑)

今夜は、コロナとフィッシュ&チップスでスタート。あたりが暗くなるにつれ、酔いが回って、力が抜けていくのが心地よい。

仕上げは、またマイタイ。これですっかりできあがる。

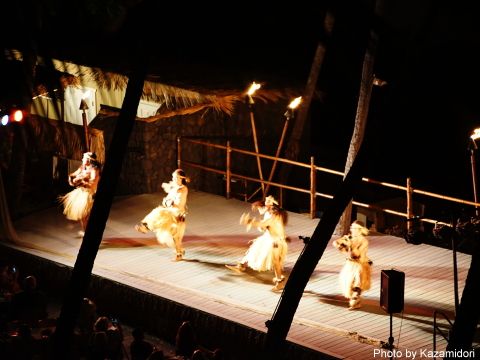

いつしか、あたりもすっかり暗くなる。

最後に地物のビールを一杯飲んでから部屋に戻って、ベランダで風に当たりながら、庭のショーを眺める。

そんな感じで今日は終了。明日は火の神様にご挨拶に行く予定である。

コメントする