今日から、CSA Congress 2013のメインセッション。朝の8時からキーノートというのは、アメリカらしい。日本だとなかなかこうはいかないわけで。勤勉と言われている日本人だが、仕事のメリハリや時間の活用という意味では、アメリカ人には大きく水をあけられている感じがする。経済停滞とともに、そろそろこれも都市伝説のたぐいになりつつあるのはちょっと寂しい。

最初に、Jim Reavisから開会の挨拶。これも毎年の光景。

そのあと、キーノートはアマゾンから。自分たちはこれだけセキュアなんだぞという宣伝ではあるが、結構説得力がある。

確かに、どんな大企業でも、政府機関でも、クラウド化することで、セキュリティ強化かつコストの低減につながるシステムは少なからずあると思う。それが証拠に、こうした組織で、手薄な部分が狙われたインシデントが頻発しているわけで・・・・。実際、大企業と言えどもすべてに潤沢な予算があるわけではない。集中と洗濯、もとい選択を繰り返すごとに、何かが抜け落ちていくのも事実。自前で管理するコストを割けないなら、いっそセキュリティがきちんとしたところにアウトソースしてしまうのも手である。一方、クラウド事業者は、もっとセキュリティを意識してユーザにアピールすべきだ。クラウドのスケールメリットはその主たるサービスだけではない。当然セキュリティについてもスケールメリットを出せるはず。ならば、個別にシステムを作って対策するよりも安価にセキュリティも提供できるはずだ。少なくともクラウドの世界で「安かろう悪かろう」はあってはいけないと思っている。単なるアウトソーシングではなく、「クラウド」を標榜するなら、セキュリティやサービス品質とコストダウンを両立させなくてはいけない。そういう意味では、アマゾンは一歩リードしているように思えるのである。サービスのレイヤは違うが、こちらの会社も同じような路線だ。

引き続くプレナリーセッションで登場したのがマイクロソフト。Office365は、日本国内でも有力企業が採用し始めているなど、ある程度信頼感醸成に成功しているようにみえる。そういう意味で、一部の大手を除いた日本の事業者は、いまだに「安かろう悪かろう」路線から脱却できていないように思えるのだ。最終的には、それが自分のクビを絞めることになってしまうのだが・・・。

その後聞いたクラウドのインシデント対応に関するセッションは、ちょっと期待外れ。スピーカーの女性は話はうまいのだが、中身がいまいち。(米国で時々あるパターンで・・)ケーススタディーと称して、実際は漠然とした内容に終始していたのは、残念。

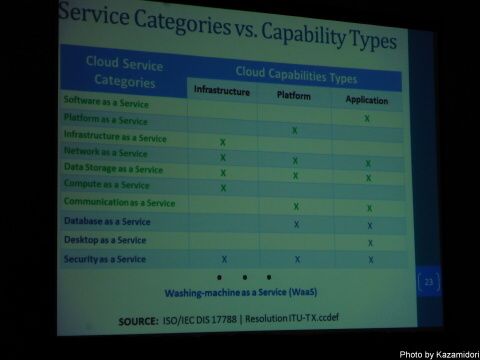

その後のランチはちょっと時間が短くて、食べた後休む間もなく午後のセッションへ。午後一は、クラウドの標準化関連。CSAも多くのSDOに入り込んでいるのだが、まずは、ISO関連。数年前、クラウドを語る際に必ず引き合いに出された、NISTのモデルだが、どうやらもう賞味期限切れになってしまっているらしい。こうした用語やリファレンスアーキテクチャはISO/IEC17788/89で定義され、こんな感じになっている。

NISTモデルはある意味でシンプルかつわかりやすかったのだが、なにやらこちらは複雑怪奇な感じだ。それもそのはず、ITU-Tなど他のところでやっていた、いくつかのワークをまとめた結果こうなったわけで・・・。このスピーカーは、NISTモデルを語る奴には、耳元で、「あんたは3年遅れている」とささやけと言っていたのだけど、さて、どちらが良いのかは微妙な感じがする。

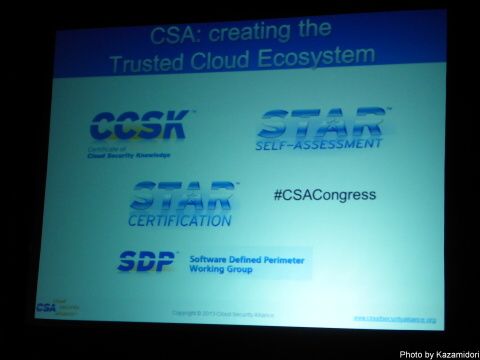

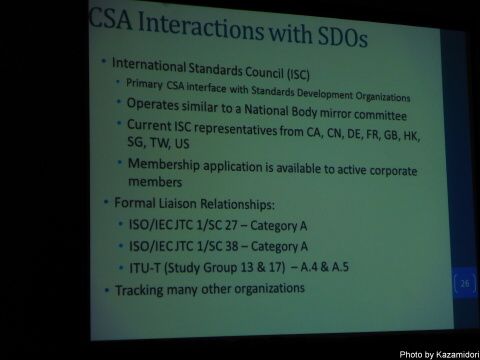

ともあれ、CSAはこうしたSDOに様々な形で関わって、影響を与えている。目下の目玉は、STAR認証。つまり、これまで、事業者の自己チェックリスト公開による透明性確保の手段だったSTARを、さらに進めて、第三者認証化しようというもの。既に、欧州主導でBSIとの連携で動き始めている。日本国内でも、BSIジャパンが早々とアナウンスしているのだが、正直言うともう少し時間はかかりそうな感じだ。目下、日本で一番の課題となっているのが、ISO/IEC270xxシリーズとの整合性の部分である。とりわけ、27017は某官庁肝いりで日本が旗振りをしている手前、国内ではこれと矛盾した規格は流行らない。セッションの後でスピーカーと少しこの話をしてみたら、彼の答えは明確だった。CSAはそれ自体で標準や規格を作るつもりはない。むしろ、CSAのナレッジをSDOに供給して国際規格をより洗練させることが重要であり、そのような流れの中で、現在多少の食い違いがある部分も、互いに影響し合って整合していくということなのだそうだ。そういう意味では、日本国内でも、様々なすりあわせが必要になってくるだろうと思う。

午後二番目のセッションは、例のNSA騒ぎの話。セッションタイトルがいきなり変わっていたので、これはどこかの圧力?とか思ったのだが、オブラートにつつみつつ、結構面白い話をたくさんしてくれた。まぁ、こういう話はNSAやクラウド事業者に限った話では無いということ。どこの国でも起きうるし、どんな事業者や会社でも、そこに目的があれば起きうる話だと言うことである。なので、基本は自己防衛。本当に見られて困る情報なら、どこに置くにしても自分で保護措置を講じておけ、ということである。たとえば、信頼できる暗号アルゴリズムと実装を使って暗号化し、鍵は自前できちんと管理しておくといった基本的なことだ。たとえば、ストレージサービスと暗号化サービスで違う事業者を使うだけでも、リスクはかなり下がる。(データと鍵のロケーションを分離できるからだ)要は、そのコストと情報の価値が折り合うなら、やり方は様々あるということである。

さて、夕方、軽いレセプションの後、部屋に戻ったら、こんな光景が。ちなみに、このホテルの部屋の電話はCISCOのIP電話である。なにやら、エラーが出ている。実は昨日もこのエラーが出ていた。XMLのパースエラーのようだが・・・ちょっと怪しい感じがしてしまうのは職業病だろうか。

そんな感じで今日も暮れた。

このあと、実はちょっと横になったら午後10時頃まで寝てしまった。しまった・・・と思ったのだがもう遅い。しかたがないので、ちょっとラウンジに降りたら、CSAのボードメンバーやスピーカーたちが何人か飲んでいたので合流して軽く飲んで来た。しかし、この時間(午前1時をまわっている)でもまだ目が冴えてしまっている。今日はどうにか寝ずにすんだのだが、明日は危なそうだ。なんとか頑張って寝るとしよう。

コメントする