(ISC)2 Congress というか、ASIS Annual Seminar and Exhibition の3日目。今朝は、イギリス、じゃなくてオーストラリアの元首相、ジョン・ハワード氏の講演。ちょっとオーストラリアなまりのある英語で、時々聞き取れない部分もあったのだけど、なんとなく保守派の政治家っぽい話し口だった。ブッシュやレーガンという共和党の大統領をなにかと持ち上げていたのも、それらしい。最近、自伝を出版したそうで、まぁ、政治家さんとしては、人生を全うした感じである。

朝のキーノートの後、ショー見学時間が2時間ほどあるので、結構退屈してしまう。今日はちょっと真面目に見て回ろうかと思ったのだけど、午前のセッションまでに体力が尽きてしまいそうになったので、ちょっと糖分補給と休憩を入れた。しかし、我々、サイバーサイドのセキュリティ屋が普段使っている言葉が、物理セキュリティ屋さんの世界だとこうなる・・・というのがこの絵。

アクセスコントロールと言えば、セキュリティゲートだったり、「侵入」と言えば警報装置だったり、境界防御と言えばフェンスだったりするわけで・・・・・。こっちの世界もなかなか面白い。物理セキュリティの世界も統合管理が進みつつあるようで、監視カメラや電子錠、セキュリティゲートなどを集中管理する仕組みも多く展示されていた。これらが、IPネットワークや無線で繋がっているということに、一抹の不安を覚えてしまうのが、サイバーセキュリティ屋の性なんだろうな。

で、今日はこの種の話を中心に拝聴・・・・。

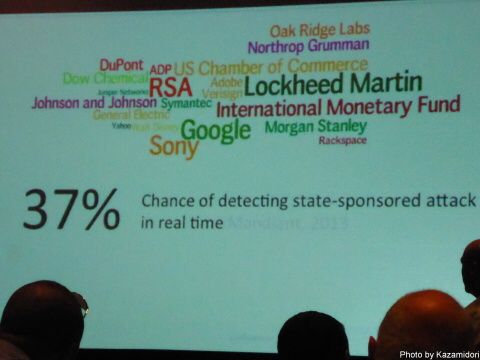

State-Sponsored Attack というのは、もう具体的に国名が上がっているわけだが、Mandiantのレポートで、リアルタイムに発見できたのが37%とかいうスライドである。米国も最近はこうした事例に事欠かないようで、かなり具体的な事例紹介がある反面、対応、対策となると急に話が抽象的になってしまうのは、いたしかたないのか・・・そう思っていた。

なんとなくおなかいっぱいだったので、ランチはパスして、ちょっと休憩しながら、カスペルスキーとかのブログを読んでいたのだけど、直近で話題になっている、そっち系のマルウエアは、なかなか大変なことになっているようである。レポートをダウンロードしてみたのだが、日本と韓国が主なターゲットらしい。気になるのが、同社のsink holeに引っかかった件数で日本が第二位にもかかわらず、IP数だと一気に順位が下がることだ。これが意味するところは、感染PCの多くがNAT下にあり、少数の組織に大量感染が発生しているということにほかならないと思う。その会社ないし機関にとっては、かなり悲惨な状況だろう。今日の最後のセッションにもからむのだが、中途半端な対応では駆除しきれないだろうから、経済的にも相当なダメージを受けていそうである。

午後一のセッションは、マルウエア解析系のお話。こちらはテクニカルに面白かった。最近のマルウエアの特徴と、動的、静的解析の方法など。

次のセッションを待つ間、展示会場のテーブルで時間を潰していたら、いきなり照明が消えた。今日は展示会が早めに終わることになっていたようで、同時に、最終セッションも昨日までより早い時間から始まることになっていた。危ないところで、最終セッションに滑り込む。

最後のセッションは、Earnst Youngのスピーカーによる標的型攻撃対応の話。こちらは、実際の対応での、かなりナマナマしい話を聞くことができた。標的になったのは、そこそこの大企業、しかし、SOCもなく、ファイアウォールとかは入っていてもそれを監視する仕組みも無い。セキュリティインシデント対応の体制も不完全な会社・・・(米国にもこんな会社があるのか・・・・と思ったのだが、もしかしたらどこか他の国の会社だったりして・・・・汗)マルウエア感染は、外部からの指摘で発覚。(いよいよどこかで聞いたような話になってくるのだが・・・・)調べてみたら、サーバだけで40台ほどにマルウエアが入っていた。(クライアントが何台やられていたかは謎)正体が不明なので、素性が判るまで泳がせて、通信をモニタすると同時に、マルウエアを解析、そんな通信をログから見つけ出すスクリプトを仕掛けて、その広がりや挙動を把握。それから、判明したC&Cなどの通信先をIPベースでドロップすると同時に、DNSで当該ドメインをブラックホール化しつつ、感染したPCやサーバをクリーンアップ。ADはすべて再構築、5万人のユーザのパスワードもすべてリセット。再構築後はローカル管理権限はすべて封鎖、ドメイン管理権限は少数の指定されたPCからのみアクセス可に変更。(つまり、こうしたことが以前は行われていなかった・・・ということ)新たにネットワークやサーバを含めた監視機構を導入して常時監視するようにした。しかし、その後も、再感染を狙う巧妙なフィッシングメール(明らかにその組織を標的とした物)などが定期的にやってくるとのこと。いやぁ、聞いていて涙が出そうな話である。昔、ボット感染対応をやった時の経験がよみがえってくる。結局、一旦入られてしまったら、こういうことになるわけで・・・。とはいえ、入られないようにすることは、今や至難の業。つまりは、なんとか早期に見つけて、被害が広がらないうちに手を打つための監視体制や、延焼防止のための防火壁とか、即応可能なインシデント対応体制なんかが必須になるということなわけで、もはや、誰かを頼ってそれだけでどうにかなる代物では無いのは明らか。こんな相手に狙われる可能性のある組織は、自ら主導して体制作りをしないと末路は悲惨である。

これほど具体的な話がオープンな場でできるようになったということは、ある意味でそれだけ状況が切迫しているということなのだろう。もちろん、うちのお国も例外ではないはずだ。ちょっと寒い話である。そういえば、フォレンジックの過程で、マルウエアが作ったrarのパスワードをクラックしてみたらば、その末尾の文字列が、QQのアカウントだった・・・・という話は笑えた。ご丁寧に、そのアカウントにはあれこれプロフィールも公開されていたらしい。APTも案外間抜けかもしれない。ばれないとナメられていたのかもしれないが・・・。

そんな感じでトラックセッションは今日でおしまい。明日は、午前中、ジェネラルセッションがあって、クロージングランチでおしまいとなる。昨日までなんとなく不完全燃焼気味だったが、今日はなかなか面白い一日だった。

さて、これから晩飯・・・。うまく肉以外の美味しいディナーにありつけるのだろうか・・・。

追記

で、それから飯を食いに出かけ、少し涼みがてら川沿いなどを歩いてみる。

シカゴもNYと同じで、狭い道の両脇に高いビルが建ち並んで、ダウンタウンはまさに「谷間」。夜になるとそんな摩天楼がなかなかいい景色を作ってくれる。

歩き回ったあげく、また肉屋になりかけたので、今日は思い切って川沿いのカジュアルな店に入ってみる。こんな感じで、ちょっといい雰囲気。

アコースティックなデュオが懐かしい曲を歌っている。なんとなく酔っ払いそうな雰囲気。とりあえず、コロナ2本とシーフードプレートをたのんで、晩飯にした。帰りに、セブンイレブンで水と、明日の朝用にサンドイッチとコーヒーを買って帰る。考えて見れば、シカゴにすっかりなじんでいる自分がちょっと不思議だ。数年前、はじめて来た時はギャングの街という日本人的ステレオタイプなイメージを払拭しきれず、ちょっと緊張気味だった。(まぁ、それから2日ほどでなじんでしまって、普通に町中を歩いていたのも事実だが・・・)まぁ、とりあえずは異境の地、あまり油断しないようにしよう。

コメントする